Este 11 de noviembre las redes sociales mexicanas se cimbraron ante la llegada de varias publicaciones que dieron cuenta de que Pemex supuestamente había sido objeto de un hackeo.

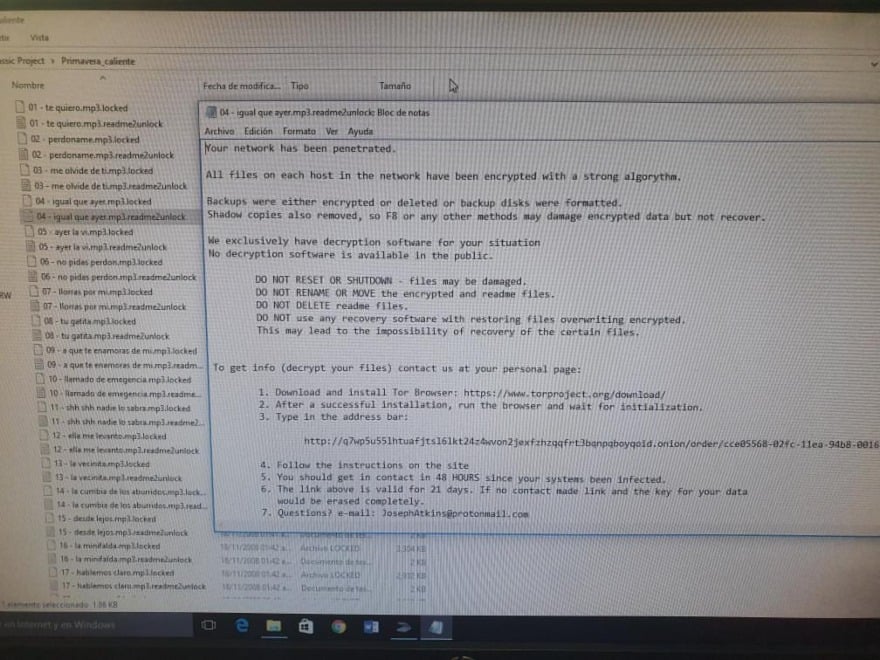

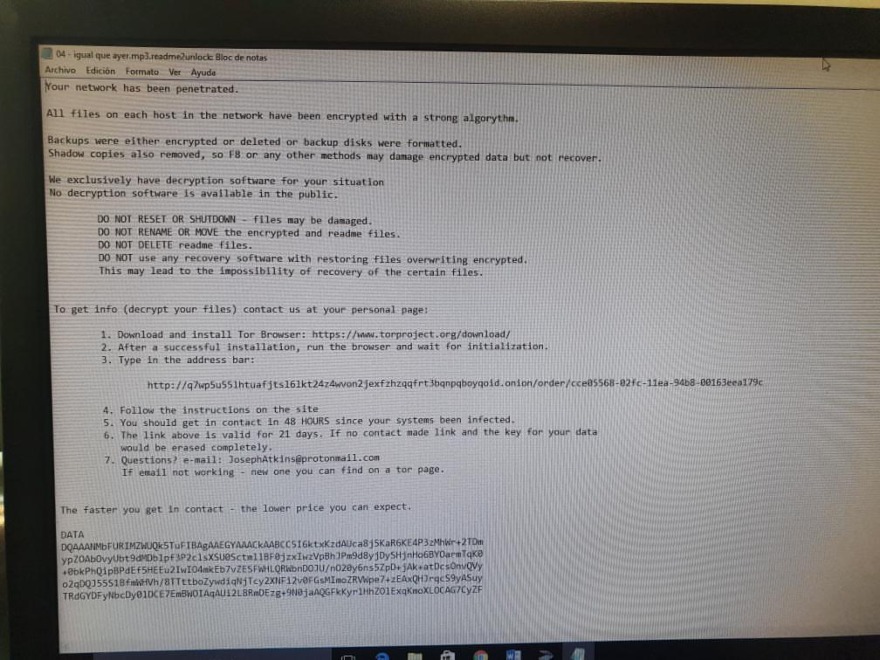

Una de las versiones más fuertes gira en torno a que se trata de un ransomware que bloquea la pantalla y que cifra archivos importantes.

A partir de ello, varios usuarios comenzaron a tuitear que este ataque era consecuencia de la política de austeridad del Gobierno de México, pues las licencias para proteger sistemas informáticos no habrían sido renovadas.

Fuentes citadas por El Financiero afirman que por el momento en las oficinas de Pemex se encuentran laborando sin conexión a Internet. “Aquí estamos, pero trabajando sin conexión”, fueron las palabras de una empleada a ese diario.

Otras fuentes consultadas por Unocero dicen que a los empleados de Pemex se les está pidiendo desconectar sus equipos de cómputo de la red y que, si están prendidos, que se les deje así.

Estas mismas fuentes dan cuenta de que, al intentar abrir una carpeta, aparecen las instrucciones del ransomware.

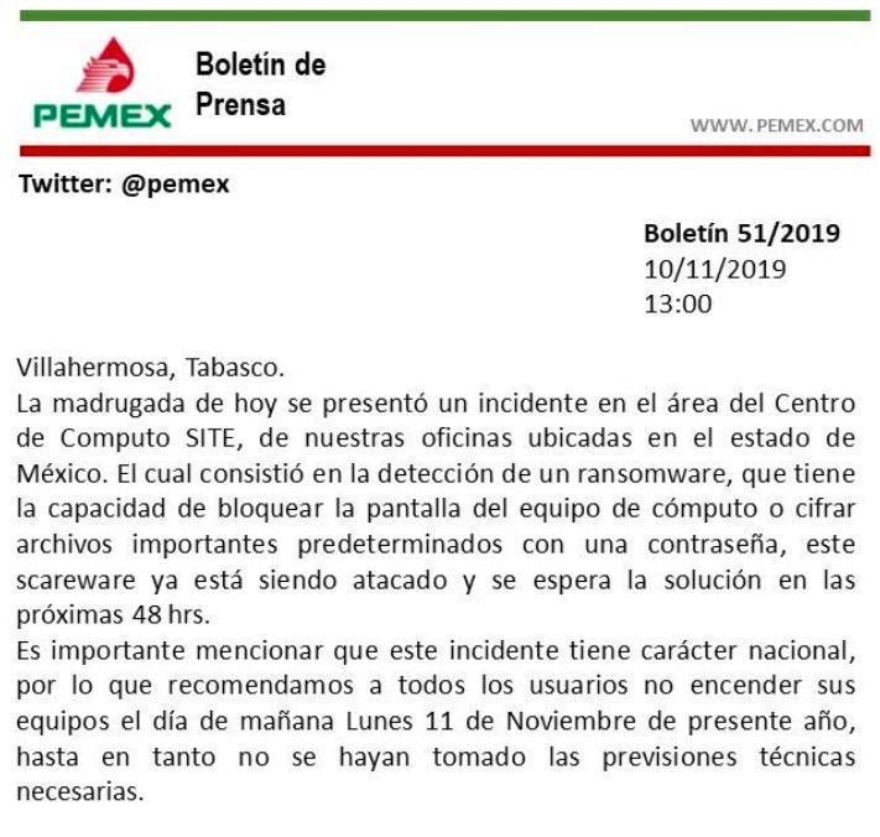

Por otro lado, en redes comenzó a circular la captura de un supuesto mensaje enviado por Pemex a sus empleados, en el que les pide no encender sus computadoras este lunes 11 de noviembre, pues están teniendo verificativo medidas técnicas para atacar el software malicioso.

El clima está lleno de incertidumbre, pues hasta el momento no hay ningún pronunciamiento oficial de Pemex en su sitio web ni en sus redes sociales, aunque, de acuerdo con El Financiero, la petrolera ya aclaró que el supuesto comunicado enviado a sus empleados es falso.

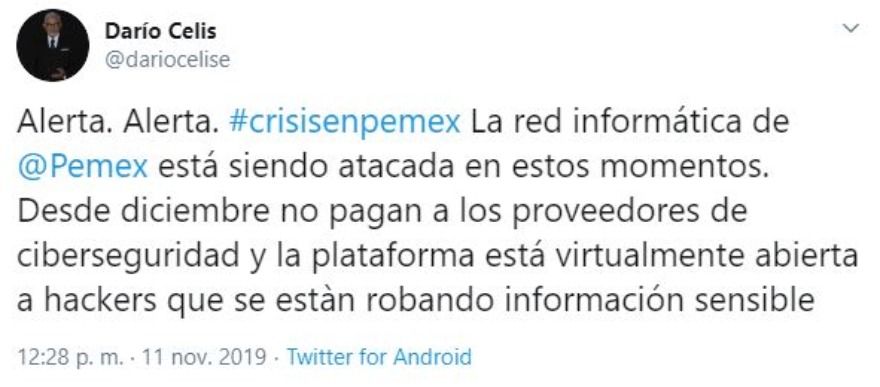

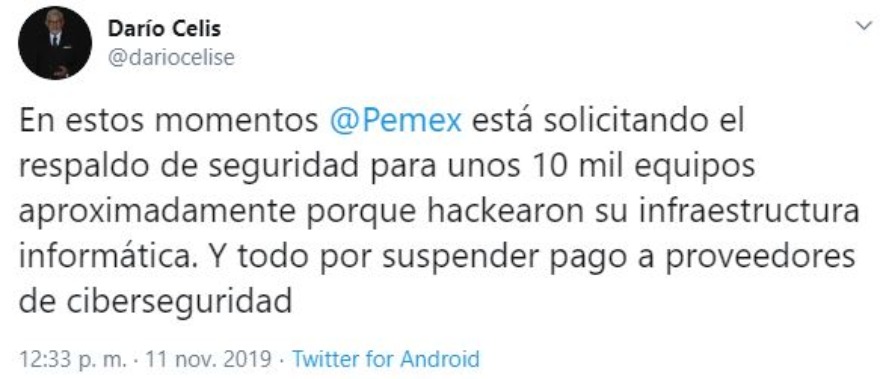

Por su parte, el periodista Darío Celis aseguró en Twitter que la red informática de Pemex está siendo atacada, y que desde diciembre se suspendió el pago a los proveedores de ciberseguridad, lo que dejó abierta la puerta a los criminales.

Asimismo, Andrés Velázquez, experto en ciberseguridad, ha dado luz en torno a lo que podría implicar un ataque a Pemex y a la naturaleza de un ransomware. También recomienda no pagarlo.