En Unocero hemos recomendado en más de una ocasión activar la verificación en dos pasos cada que sea posible, de esta forma se agrega más seguridad a una cuenta o servicio para evitar que cualquier persona que logre obtener nuestra contraseña pueda iniciar sesión fácilmente, sin embargo, Check Point Research ha descubierto un nuevo malware en el que detallan cómo logra saltarse la verificación en 2 pasos a través de la autenticación vía SMS.

La gente de Check Point menciona en su publicación que este malware ha sido creado por un grupo de hackers iraníes, aunque por el momento no se ha identificado al responsable de este malware, sin embargo, se cree que es un grupo relacionado con el gobierno, pues varios de los ataques han sido dirigidos a personas en contra del gobierno de este país.

El nombre de este malware es Rampant Kitten.

¿Cómo logra brincarse la autenticación en 2 pasos?

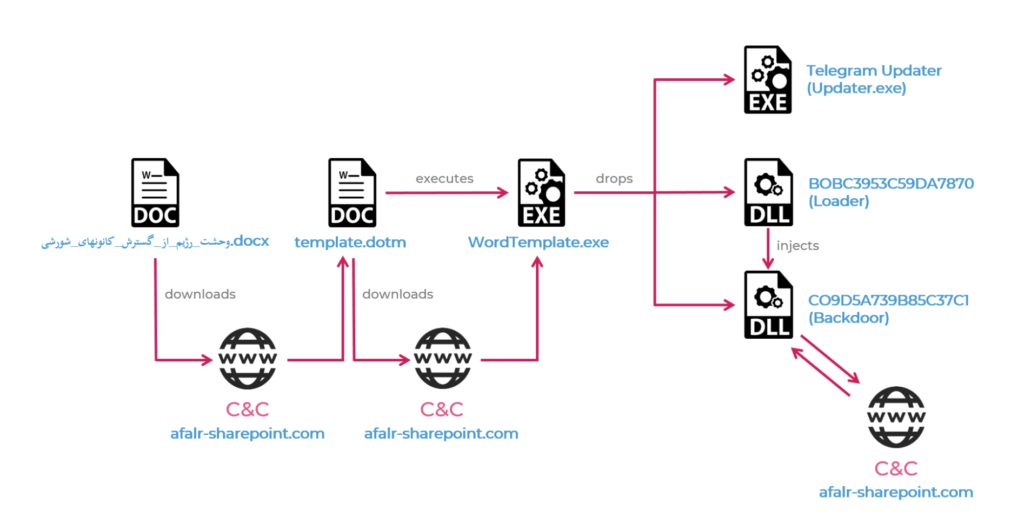

Aunque suena como algo realmente complejo y peligroso, el proceso es realmente sencillo, y sí, es peligroso, pero hay una forma de evitarlo (al menos por ahora). La gente descubrió que a través de un archivo infectado que se descarga en el dispositivo de las víctimas desde algún sitio web se logra ejecutar un código que básicamente lo que hace es crear una puerta trasera, por lo que una vez abierta es posible que los atacantes logren obtener datos sensibles como la lista de contactos, grabaciones del micrófono, tener control parcial del dispositivo, y poder ver los SMS enviados y recibidos.

Es gracias a esto último que han logrado violar la autenticación en 2 factores de varios usuarios afectados, pues lo único que hacen es robar los SMS con el código de autenticación, los cuales muchas veces no son difíciles de identificar si consideramos que los de Google llegan siempre con una G- al principio del mensaje, incluso muchos de estos SMS siempre dicen “Tu código de verificación es…”

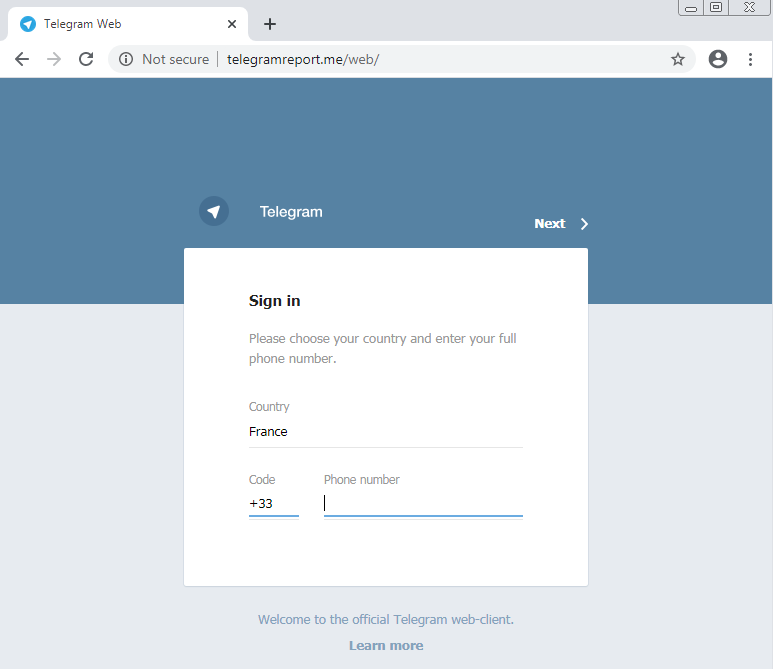

¿Cómo obtienen los demás datos de las víctimas? Para lograr entrar por completo a un servicio también necesitan un usuario y contraseña, por lo que la puerta trasera permite a los hackers enviar sitios web falsos a las víctimas donde les hacen creer que están entrando a su cuenta de Google, Facebook o cualquier otro servicio, pero en realidad es un proceso de phishing que permite saber a los atacantes el usuario y contraseña.

Con todos estos datos y la capacidad de conocer el código de autenticación de un servicio, los hackers pueden entrar sin problema a las cuentas de las víctimas.

¿Hay forma de estar seguros?

En primer lugar debemos dejar claro que no es una buena idea desactivar la autenticación en dos pasos para todos los servicios que lo permitan, pero lo que sí recomendamos es usar en menor medida (de ser posible nunca) la autenticación por medio de SMS, actualmente hay varias aplicaciones que generan códigos de autenticación de forma segura como Google Authenticator o Microsoft Authenticator, y aunque hay más, estas son de nuestras favoritas, así que te recomendamos utilizarlas.

Otro método muy seguro y utilizado por muchas empresas para que sus usuarios entren a sus cuentas laborales son los tokens físicos, como memorias USB que al ingresarlas en un dispositivo autorizan tu inicio de sesión, de hecho, Google utiliza este tipo de métodos de seguridad para que sus usuarios entren a sus cuentas de trabajo de manera segura.